นักวิจัยด้านความปลอดภัยไซเบอร์จากแคสเปอร์สกี้ (Kaspersky) ได้ออกมารายงานการค้นพบสปายโทรจันตัวใหม่ล่าสุดในชื่อ

SparkKitty ซึ่งถูกออกแบบมาเพื่อกำหนดเป้าหมายสมาร์ทโฟนทั้งบนแพลตฟอร์ม iOS และ Android จุดประสงค์หลักของมัลแวร์นี้คือการรวบรวมและส่งรูปภาพ รวมถึงข้อมูลสำคัญเกี่ยวกับอุปกรณ์จากโทรศัพท์ที่ติดมัลแวร์ ไปยังเซิร์ฟเวอร์ควบคุมของผู้โจมตี โดยมีเป้าหมายสูงสุดคือการขโมยสินทรัพย์สกุลเงินดิจิทัลจากผู้ใช้งานในภูมิภาคเอเชียตะวันออกเฉียงใต้และจีน

กลยุทธ์การแพร่กระจายและเป้าหมาย: มัลแวร์ SparkKitty ถูกฝังอยู่ในแอปพลิเคชันที่ดูเหมือนปกติ โดยเฉพาะอย่างยิ่งแอปที่เกี่ยวข้องกับสกุลเงินดิจิทัล (คริปโตเคอร์เรนซี) และแอปพลิเคชันการพนัน นอกจากนี้ยังพบการปลอมแปลงเป็นแอปพลิเคชันยอดนิยมอย่าง TikTok เพื่อหลอกให้ผู้ใช้ดาวน์โหลด

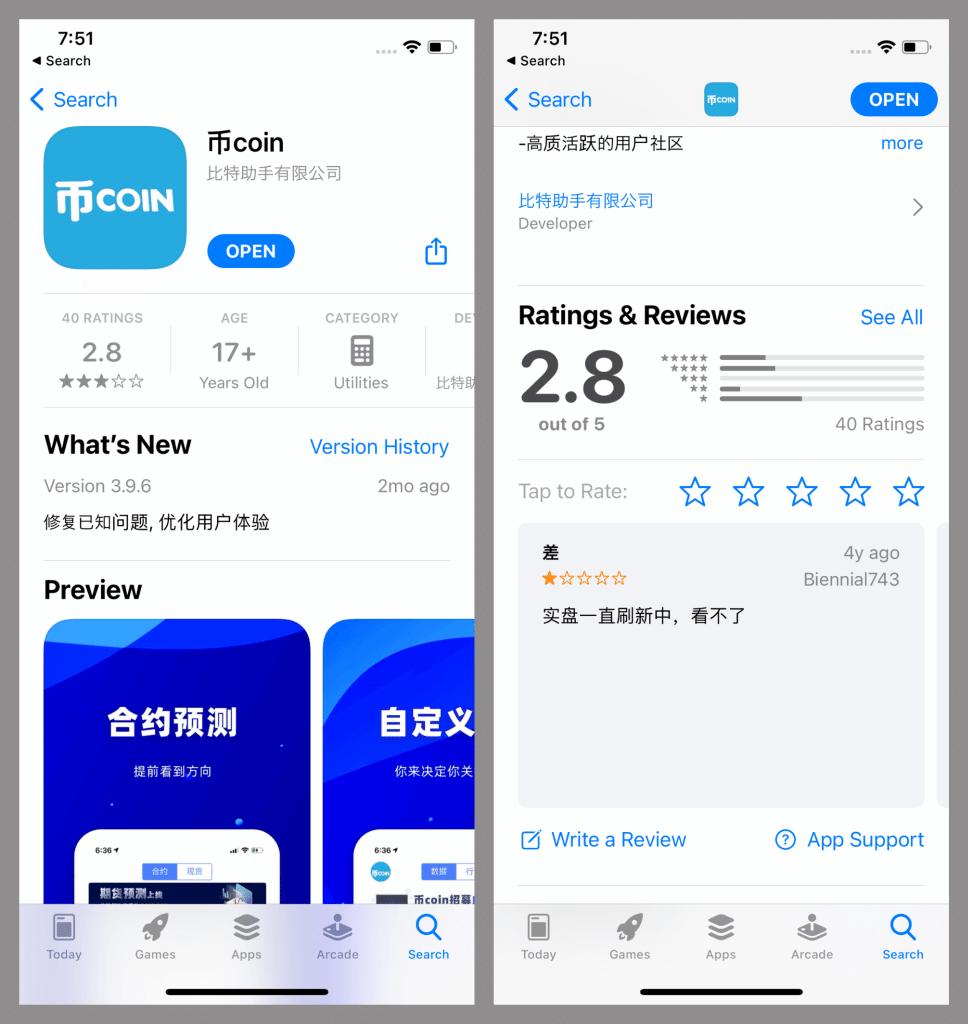

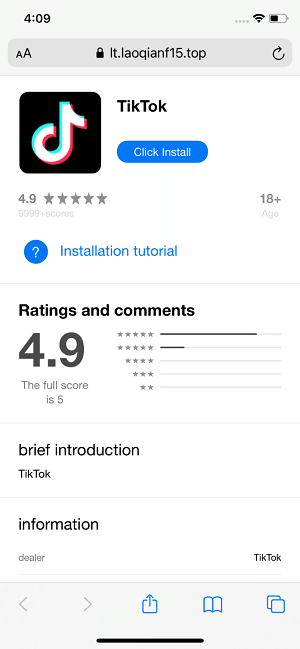

- บน iOS: โทรจันมักแอบอ้างเป็นแอปที่เกี่ยวข้องกับคริปโตชื่อ “币coin” บน App Store นอกจากนี้ยังพบการแพร่กระจายผ่านหน้าฟิชชิ่งที่เลียนแบบ App Store อย่างเป็นทางการของ iPhone โดยปลอมเป็นแอปพลิเคชัน TikTok และแอปพลิเคชันการพนัน ผู้โจมตีใช้วิธีการติดตั้งแอปพลิเคชันที่ไม่ได้มาจาก App Store โดยอาศัยเครื่องมือพิเศษสำหรับนักพัฒนาเพื่อแจกจ่ายแอปพลิเคชันธุรกิจองค์กร

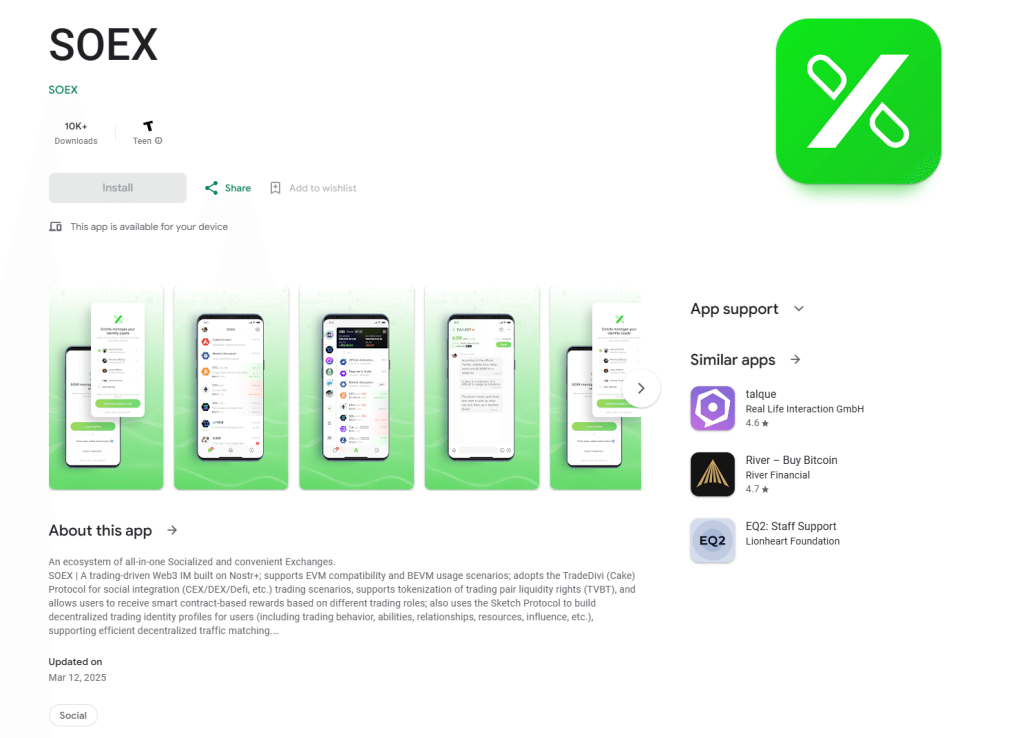

- บน Android: ผู้โจมตีกำหนดเป้าหมายผู้ใช้ทั้งบนเว็บไซต์ของบุคคลที่สามและบน Google Play โดยแอบอ้างว่าเป็นบริการคริปโตต่างๆ ตัวอย่างที่สำคัญคือแอปพลิเคชันส่งข้อความชื่อ “SOEX” ซึ่งมีฟังก์ชันแลกเปลี่ยนคริปโต และถูกดาวน์โหลดจาก Google Play Store อย่างเป็นทางการไปแล้วกว่า 10,000 ครั้ง ไฟล์ APK ของแอปที่ติดมัลแวร์ยังถูกพบอยู่บนเว็บไซต์ของบุคคลที่สาม ซึ่งมีการโฆษณาบนโซเชียลมีเดีย รวมถึง YouTube โดยแอปเหล่านี้มักถูกจัดวางเป็นโครงการลงทุนด้านคริปโต

กลไกการทำงานและการเชื่อมโยง: หลังจากติดตั้งแอปพลิเคชัน มัลแวร์ SparkKitty จะดำเนินการตามฟังก์ชันที่ระบุไว้ในคำอธิบายแอป เพื่อไม่ให้ผู้ใช้สงสัย แต่ในระหว่างนั้น มันจะแอบส่งรูปภาพจากแกลเลอรีของสมาร์ทโฟนไปยังเซิร์ฟเวอร์ของผู้โจมตี นักวิจัยของ Kaspersky ระบุว่า ผู้โจมตีมีความสนใจอย่างชัดเจนในสินทรัพย์ดิจิทัลของผู้ใช้ เนื่องจากแอปพลิเคชันที่ติดมัลแวร์หลายตัวเกี่ยวข้องกับคริปโตโดยตรง และแม้แต่แอป TikTok ที่ติดโทรจันยังมีการฝังลิงก์ไปยังร้านค้าที่น่าสงสัยซึ่งรับชำระเงินเฉพาะคริปโตเท่านั้น

SparkKitty ยังแสดงให้เห็นถึงความเชื่อมโยงทางเทคนิคบางส่วนกับโทรจัน SparkCat ที่เคยถูกค้นพบก่อนหน้านี้ SparkCat เป็นมัลแวร์ตัวแรกบน iOS ที่มีโมดูลการจดจำอักขระด้วยแสง (OCR) ในตัว ซึ่งช่วยให้สามารถสแกนแกลเลอรีรูปภาพและขโมยภาพหน้าจอที่มีวลีกู้คืน (recovery phrases) และรหัสผ่านของกระเป๋าคริปโตได้ การค้นพบ SparkKitty ถือเป็นครั้งที่สองในปีนี้ที่นักวิจัยของ Kaspersky พบโทรจันประเภท Trojan stealer บน App Store ต่อจาก SparkCat

Kaspersky ได้แจ้งข้อมูลเกี่ยวกับแอปพลิเคชันที่เป็นอันตรายเหล่านี้ให้แก่ Google และ Apple ทราบแล้ว

คำแนะนำด้านความปลอดภัยจาก Kaspersky เพื่อป้องกัน SparkKitty:

- ลบทันที: หากพบว่าได้ติดตั้งแอปพลิเคชันที่ติดมัลแวร์ ให้ลบออกจากอุปกรณ์ทันที และหลีกเลี่ยงการใช้งานจนกว่าจะมีการอัปเดตที่ยืนยันว่ากำจัดฟังก์ชันอันตรายแล้ว

- ไม่บันทึกข้อมูลอ่อนไหว: หลีกเลี่ยงการบันทึกภาพหน้าจอที่มีข้อมูลละเอียดอ่อน เช่น วลีกู้คืนคริปโตวอลเล็ต หรือรหัสผ่านไว้ในแกลเลอรีรูปภาพ ควรจัดเก็บรหัสผ่านในแอปพลิเคชันเฉพาะทางที่ปลอดภัย เช่น Kaspersky Password Manager

- ใช้ซอฟต์แวร์ป้องกันมัลแวร์: ติดตั้งซอฟต์แวร์รักษาความปลอดภัยไซเบอร์ที่เชื่อถือได้ เช่น Kaspersky Premium ซึ่งสามารถตรวจจับและป้องกันการติดมัลแวร์ได้ เนื่องจากมีฟีเจอร์ที่สามารถแจ้งเตือนและบล็อกความพยายามในการถ่ายโอนข้อมูลไปยังเซิร์ฟเวอร์ผู้โจมตีบน iOS ได้

- ตรวจสอบสิทธิ์การเข้าถึง: หากแอปพลิเคชันใดๆ ร้องขอการอนุญาตเข้าถึงคลังภาพบนโทรศัพท์ ให้พิจารณาอย่างถี่ถ้วนว่าแอปพลิเคชันนั้นมีความจำเป็นต้องใช้สิทธิ์ดังกล่าวจริงหรือไม่